IPSec: Hinweis zur Anpassung der IPSec-Konfiguration an eine “Nonstandard”-IPSec-Gegenstelle

Inhaltsverzeichnis

Vorbemerkungen

- In relativ seltenen Fällen kann es vorkommen, dass in der IPSec-Gegenstelle ein “Nonstandard”-Fremdgerät im Einsatz ist, das sich nicht zu 100% standardkonform verhält.

- In solchen speziellen Fällen können beim Rekeying der IKE-Phase-1 zeitweise Unterbrechungen der IPSec-Phase-2 bzw. der Nutzdatenübertragung auftreten.

- Im vorliegenden Beispiel wird ein bintec RS353jw mit Software-Version 10.2.5 verwendet; die Konfiguration erfolgt mittels GUI und Telnet-Konsole.

- Andere Geräte der bintec Router-Serien und der be.IP-Serie mit vergleichbaren Software-Versionen sind teilweise identisch bzw. analog zu konfigurieren.

- Exportieren Sie Ihre aktive Konfiguration in eine externe Datei, bevor Sie mit Änderungen an der Konfiguration beginnen.

Achtung:

Nachfolgende Beschreibung gilt nur für den Fall, dass bei einer IPSec-Verbindung zu einem “Nonstandard”-Fremdgerät, das sich nicht zu 100% standardkonform verhält, zeitweise Unterbrechungen der Nutzdatenübertragung auftreten.

In so einem speziellen Fall kann eine Anpassung der IPSec-Konfiguration des bintec Routers hilfreich sein.

Als Beispiel soll die IPSec-Konfiguration eines bintec RS353jw an das Fremdverhalten angepaßt werden.

Maßnahme zur Anpassung

Zur Anpassung der IPSec-Konfiguration an eine Gegenstelle mit “Nonstandard”-Fremdgerät ist die spezielle Variable “ipsecGlobContP1Always” in der Tabelle “ipsecGlobalsContinued” zu aktivieren. Diese Aktivierung erfolgt in der GUI-Ansicht “SNMP-Browser” oder auf der “SNMP-Shell” bzw. auf der Kommmandozeile von Telnet-, SSH- oder serieller Konsole. Die grundsätzliche Funktion von “ipsecGlobContP1Always” ist sehr gut in der HTML MIB-Reference beschrieben.

Folgende Erläuterung gibt die HTML MIB-Reference für diese Variable “P1Always”:

“This object specifies whether a phase 1 rekeying is always done immediately before phase 2 rekeying. Note this is different from pfs for identity because the latter discards the phase 1 SA immediately after phase 2 establishment. This feature is mainly a compatibility flag for some non-standard implementations which always expect a phase 1 SA if a phase 2 SA exists. Please also select a longer lifetime for phase 1 than phase 2 then.”

Vorgehensweise auf der SNMP-Shell

Aktivierung von “ipsecGlobContP1Always” auf der SNMP-Shell bzw. der Kommmandozeile der Konsole (Telnet-, SSH- oder seriell):

rs353jw_ks:ipsecGlobalsContinued> ipsecGlobContP1Always ipsecGlobContP1Always( rw): disabled rs353jw_ks:ipsecGlobalsContinued> ipsecGlobContP1Always=enabled ipsecGlobContP1Always( rw): enabled rs353jw_ks:ipsecGlobalsContinued>

Alternative Vorgehensweise in der GUI-Ansicht “SNMP-Browser”

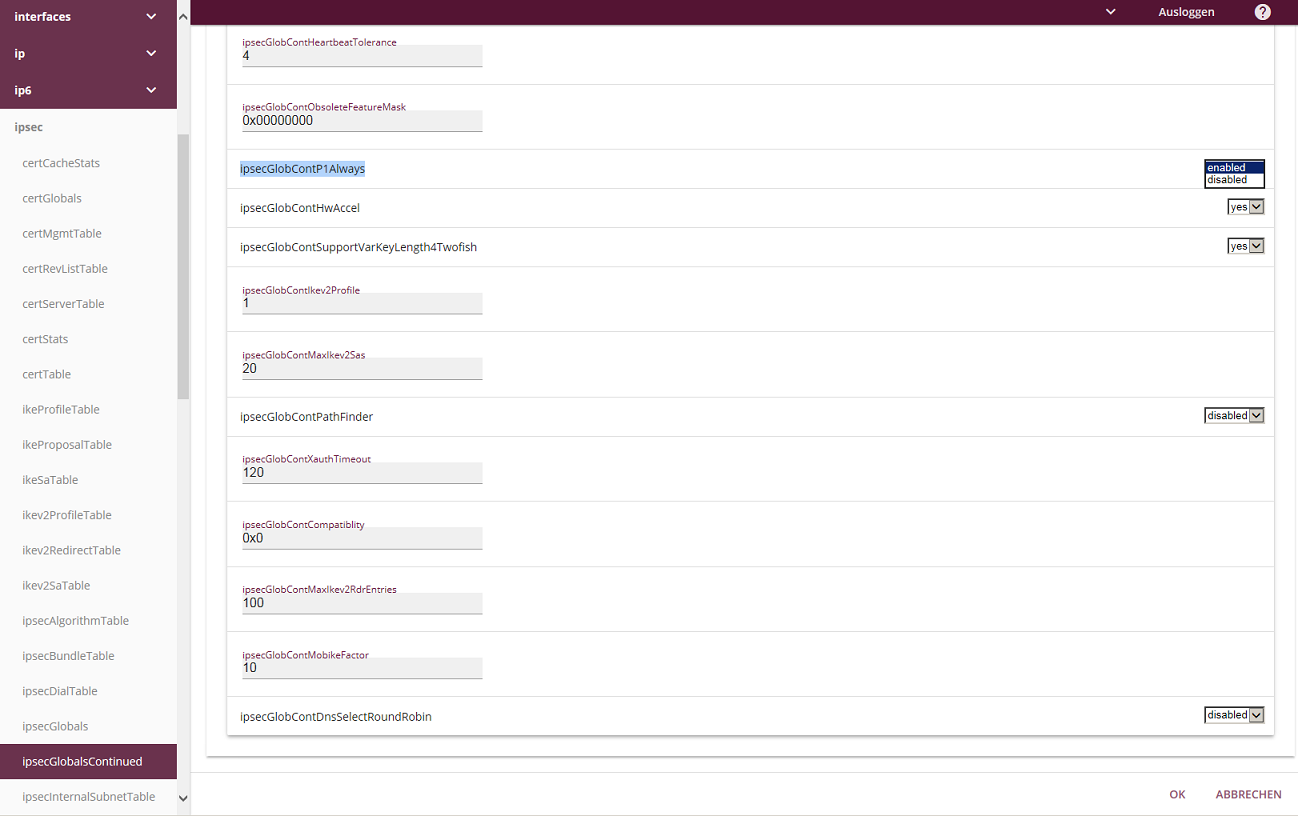

Alternative Anzeige mit Beispielwerten in der SNMP-Browser-Ansicht der GUI, im Hauptmenü unter “ipsec” in der Tabelle “ipsecGlobalsContinued”:

Im SNMP-Browser-Hauptmenü unter “ipsec” in der Tabelle “ipsecGlobalsContinued”, Edit:

Bild 1: GUI-SNMP-Browser, “ipsec” in der Tabelle “ipsecGlobalsContinued”, Edit (hier den abschließenden Klick auf “OK” nicht vergessen!)

Abschlußbemerkung

Vergessen Sie nicht Ihre gewünschte Einstellung bootfest zu speichern und Ihre aktiven Konfigurationen regelmäßig in externe Dateien zu exportieren.

Basis

Erstellt: 26.3.2019

Stand: 28.3.2019

Produkt: bintec Router-Serien und be.IP-Serie

Release: 10.2.5

kst12/2019